Gerentes responsáveis por dados estão sendo cada vez mais pressionados a atuar em um ambiente regulatório complexo e, às vezes, contraditório, onde as leis e as tecnologias se entrelaçam de formas que podem gerar consequências não intencionais para as empresas. Regulamentações que exigem o uso de tecnologias para escanear conteúdos prejudiciais em plataformas digitais, por exemplo, introduzem vulnerabilidades que enfraquecem a criptografia e comprometem a privacidade e a segurança de todos os dados dos consumidores.

Em todos os setores e governos, cresce o consenso de que a privacidade de dados não é apenas uma questão técnica, mas um direito digital fundamental. Em resposta, líderes têm impulsionado marcos regulatórios mais robustos e mecanismos de proteção mais fortes para proteger os dados dos consumidores, fortalecer a confiança e combater atividades ilegais. Mas, às vezes, esses dois objetivos entram em conflito. Então, o que fazer?

Tensões entre o escaneamento e a proteção de dados pessoais

Um exemplo claro da possibilidade de que leis bem-intencionadas levam a consequências não previstas, está nos esforços globais para eliminar a pornografia infantil online. Isso é quase um consenso. Assim, governos ao redor do mundo vêm propondo ou implementando regulamentações que exigem que empresas de tecnologia busquem e relatem casos de abuso sexual infantil (conhecido como CSAM, na sigla em inglês) às autoridades.

No Brasil, por exemplo, o material de abuso sexual infantil online é combatido por meio de um conjunto de leis e iniciativas focadas na proteção de menores e no enfrentamento à exploração online. A legislação brasileira criminaliza a produção, posse e disseminação de CSAM, com penas previstas no Código Penal. Além disso, leis como a Lei de Inteligência Artificial e a Lei Geral de Proteção de Dados (LGPD) ajudam a garantir o uso responsável de tecnologias e a proteção de dados pessoais, o que é relevante no contexto de detecção e prevenção do CSAM.

Internacionalmente, há outras iniciativas como o Earn It Act e o STOP CSAM nos Estados Unidos, que propõem responsabilizar as plataformas digitais pela distribuição de CSAM por parte de seus usuários. Há, ainda, a Lei de Segurança Online do Reino Unido, a Lei de Segurança Online da Austrália e uma proposta da União Europeia que exigiria que plataformas digitais escaneassem não só imagens, mas também textos, para detectar tentativas de aliciamento de menores (“grooming”), buscando evitar abusos futuros.

Segundo o International Centre for Missing and Exploited Children, desde 2006, 156 países aprimoraram ou criaram leis contra o CSAM.

Esses esforços são claramente bem-intencionados. No entanto, o que muitos talvez não percebam é que essas regulamentações podem trazer efeitos colaterais severos à segurança e privacidade de milhões de cidadãos, com importantes implicações para as empresas que lidam com dados pessoais.

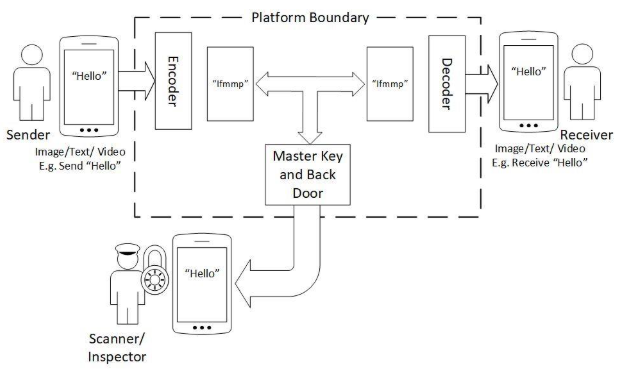

Um dos pontos centrais é a criptografia de ponta a ponta, uma tecnologia que codifica mensagens de forma que apenas o remetente e o destinatário podem decodificá-las. Nem mesmo a plataforma digital pode ler o conteúdo. Essa tecnologia é fundamental para garantir a confidencialidade das comunicações, a privacidade dos usuários e a liberdade de expressão. Além disso, protege os dados mesmo que sejam interceptados por criminosos cibernéticos. Nos EUA, o uso de apps como o Signal, que utilizam criptografia de ponta a ponta, tem recebido bastante atenção da mídia. A tecnologia funciona perfeitamente, os problemas, geralmente, ocorrem no uso indevido, e não na tecnologia em si.

Mas se as plataformas digitais forem responsabilizadas por fotos ilegais compartilhadas em seus ambientes, elas precisarão de uma forma de contornar a criptografia para que possam ver a mensagem real — como por meio de uma “chave mestra” ou uma “porta dos fundos”. Uma chave mestra é como aquelas antigas que abrem qualquer porta, ou como a “chave do bombeiro” presente em muitos elevadores, que o permite assumir o controle. Já uma porta dos fundos é um método especial, não divulgado publicamente, que da mesma forma permite que alguém assuma o controle do sistema. As plataformas digitais teriam que desenvolver e modificar seus sistemas existentes para oferecer essas capacidades. E isso representa sérios riscos para todos os proprietários de informações privadas.

De acordo com nossa pesquisa, existem riscos que podem surgir e levar a consequências não intencionais e prejudiciais para os cidadãos e para as plataformas digitais que gerenciam seus dados pessoais. Esses riscos para os negócios incluem possíveis custos com litígios, devido ao aumento das chances de acusações falsas e vazamentos de dados, bem como danos à reputação da empresa e à confiança dos clientes. Outros riscos envolvem o aumento dos custos com cibersegurança, além da responsabilidade ética por contribuir para a erosão da confiança na confidencialidade, na liberdade de expressão e na credibilidade das economias e empresas digitais.

Aumento nas violações de privacidade

Todo o propósito da criptografia de ponta a ponta é garantir que ninguém, nem mesmo a plataforma digital, possa ler a mensagem além do remetente e do destinatário. Para realizar a varredura de CSAM (sigla em inglês para “material de abuso sexual infantil”), essa proteção de privacidade precisa ser removida. No mínimo, as fotos suspeitas – independentemente de serem posteriormente consideradas legítimas ou não – selecionadas pelo sistema de escaneamento devem ser revisadas por pessoas, possivelmente várias, que não foram autorizadas pelos donos do conteúdo. Isso configura uma violação imediata da privacidade.

Além disso, não há garantia sobre quem verá o que, uma vez que a segurança proporcionada pela criptografia de ponta a ponta deixa de existir. Já houve casos de funcionários de empresas com acesso a informações pessoais que se aproveitaram da situação. Um exemplo envolveu Samantha de Jong (também conhecida como “Barbie”), uma estrela de reality show holandesa de 28 anos, que foi internada com urgência no Hospital Haga, na Holanda. Um informante revelou que diversos funcionários do hospital abusaram de sua posição ao acessar repetidamente o prontuário médico da celebridade. Uma investigação detalhada conduzida pelo hospital confirmou que mais de 85 funcionários violaram a privacidade da paciente acessando, ilegalmente, seu histórico médico por meio do sistema interno chamado Chipsoft.

Situações como essa ocorrem em todo o mundo. Na Austrália, recentemente foi descoberto que houve diversos casos em que forças policiais e outras autoridades não conseguiram demonstrar que haviam seguido a legislação ao exercer o poder de acesso a dados e metadados no ano passado. O número de casos como esse é desconhecido, já que muitas vezes não são descobertos nem divulgados. Você não tem como saber quem está acessando suas informações privadas e porque estão sendo lidas.

Acusações falsas e danos à reputação

A detecção automatizada de fotos ilegais não é perfeita. Por exemplo, um estudo do Facebook sobre 150 contas denunciadas às autoridades por suposto material de abuso sexual infantil descobriu que 75% dessas contas foram sinalizadas incorretamente. Outro estudo apontou que, se a varredura fosse feita apenas no WhatsApp – onde são compartilhadas cerca de 4,5 bilhões de imagens por dia -, mais de um milhão de imagens por dia seriam identificadas incorretamente como material de abuso sexual infantil. Com base nas recomendações de um sistema automatizado de varredura como esse, pessoas inocentes poderiam ser submetidas a investigações policiais e outras consequências. Em dois casos reais, pais – um em San Francisco e outro em Houston – tinham filhos pequenos com infecções genitais e tiraram fotos da área a pedido de profissionais de saúde. Eles foram denunciados às autoridades, passaram por 10 meses de investigação e tiveram algumas de suas contas digitais excluídas. O estresse causado por esse tipo de acusação pode ser aterrorizante.

Abuso de poder por parte do governo e erosão da liberdade de expressão

Embora o objetivo declarado dessas regulamentações seja buscar material de pornografia infantil, uma vez que os governos têm a capacidade de descriptografar todas as suas informações, eles poderão usá-las para qualquer finalidade que escolherem — como, por exemplo, identificar críticos do governo. Dessa forma, passarão a ter níveis sem precedentes de acesso para rastrear a vida pessoal e as atividades de qualquer usuário, sem oferecer a esses indivíduos qualquer escolha ou exigência de mandado judicial. Essa é uma preocupação global, conforme destacado pela Freedom Online Coalition:

“Um número crescente de governos tem abusado das tecnologias digitais para restringir o acesso à informação e o exercício dos direitos humanos e das liberdades fundamentais. Essas ações frequentemente têm como alvo jornalistas, defensores dos direitos humanos, ativistas, trabalhadores e líderes sindicais, membros da oposição política ou qualquer outro indivíduo percebido como dissidente ou crítico.”

Aumento da vulnerabilidade a ataques cibernéticos

À medida que os operadores de plataformas digitais centralizam cada vez mais o armazenamento de dados dos usuários e facilitam o compartilhamento de informações entre eles, as ameaças cibernéticas continuam a crescer. A criptografia funciona como uma proteção essencial, garantindo a privacidade e a segurança dos dados ao tornar as informações comprometidas ilegíveis para partes não autorizadas. Mesmo em caso de violação, os dados criptografados permanecem protegidos, reduzindo os riscos associados a ataques cibernéticos e acessos não autorizados.

Qualquer tecnologia ou procedimento criado pelas plataformas para substituir os mecanismos de segurança e permitir o acesso de autoridades às informações pode ser roubado e explorado por cibercriminosos. Uma violação recente explorou backdoors que empresas de telecomunicação haviam criado para compartilhar legalmente informações com as autoridades. Outro exemplo é o EternalBlue, uma ferramenta de ataque cibernético desenvolvida pela NSA para acumular e transformar vulnerabilidades de segurança digital em armas. Em 2017, o software foi roubado por cibercriminosos, que passaram a utilizá-lo em ataques a alvos de alto perfil, como a cidade de Baltimore. O mesmo tipo de roubo de mecanismos de substituição de segurança pode acontecer com a tecnologia de escaneamento de CSAM.

As preocupações acima até poderiam ser consideradas aceitáveis se houvesse a garantia de que todo o abuso sexual infantil seria erradicado. No entanto, como mencionado anteriormente, as técnicas de reconhecimento não são infalíveis. Elas não apenas sinalizam erroneamente conteúdos legais, como também frequentemente deixam de identificar conteúdos ilegais. Na verdade, existem técnicas engenhosas que os infratores podem utilizar para disfarçar seus conteúdos ilegais. Um estudo mostrou que pequenas modificações nas imagens fizeram com que 99,9% delas passassem despercebidas pelos algoritmos de escaneamento mais utilizados.

Embora o objetivo de prevenir o abuso sexual infantil seja inegavelmente digno, os formuladores de políticas precisam pesar cuidadosamente os benefícios e as consequências de quaisquer novas regras ou leis. É fundamental avaliar os riscos gerados pelo escaneamento em grande escala de conteúdos privados e o impacto sobre indivíduos, sua privacidade e segurança, assim como sobre a sociedade como um todo.

Em vez de criar mecanismos que contornem as proteções da criptografia de ponta a ponta, pode ser mais eficaz fortalecer leis e regulamentos já existentes. Isso inclui aumentar penas de prisão para infratores, aplicar multas a plataformas que não respondam adequadamente a denúncias, ampliar campanhas de conscientização pública e divulgar amplamente canais de denúncia de Material de Abuso Sexual Infantil (CSAM, na sigla em inglês). Ao reconhecer que a maior parte dessas atividades não ocorre isoladamente, todos podemos contribuir para a prevenção — afinal, como diz o ditado: “Se você vê algo, diga algo.”

Estratégias de criptografia

Formuladores de políticas em todo o mundo têm expressado apoio às tecnologias de criptografia como um meio de preservar a inviolabilidade dos dados pessoais dos cidadãos. Por meio dessas tecnologias, os dados pessoais dos indivíduos são protegidos, funcionando assim como um alicerce fundamental para garantir a liberdade de expressão e a privacidade nas transações do dia a dia. O Escritório de Assuntos Públicos do Departamento de Justiça dos Estados Unidos declarou que apoia “… criptografia robusta, que desempenha um papel crucial na proteção de dados pessoais, privacidade, propriedade intelectual, segredos comerciais e cibersegurança.”

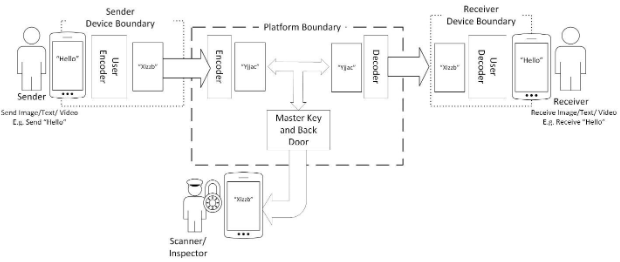

Comumente, a criptografia de ponta a ponta transforma o conteúdo do usuário — como uma imagem, vídeo ou mensagem de texto — em uma sequência de caracteres sem sentido (geralmente por meio de “chaves de criptografia”, também conhecidas como chaves públicas), que pode posteriormente ser descriptografada de volta à sua forma original e “legível” (por meio de “chaves de descriptografia”, também conhecidas como chaves privadas). A criptografia, que utiliza a criptografia matemática (no sentido técnico), já foi comprovada como extremamente difícil — essencialmente impossível — de ser quebrada. A criptografia de ponta a ponta é uma das formas mais fortes de proteção justamente porque as chaves de descriptografia ficam somente com os usuários, permitindo que apenas os destinatários pretendidos consigam acessar o conteúdo criptografado. No entanto, se uma chave-mestra ou uma porta dos fundos for criada, isso anula a criptografia de ponta a ponta. A implementação em larga escala da varredura de conteúdo privado exigiria que os algoritmos de varredura das plataformas digitais tivessem acesso a todo o conteúdo do usuário em forma não criptografada, a fim de escaneá-lo em busca de material ilícito. Isso poderia ocorrer nos servidores das plataformas, por meio da descriptografia do conteúdo com uma chave-mestra (varredura no servidor), ou diretamente nos dispositivos dos usuários, antes da criptografia, por meio de uma porta dos fundos (varredura no dispositivo).

A Figura 1 ilustra como a introdução de tecnologias de varredura contornaria os métodos comuns de criptografia por meio da criação de uma chave-mestra ou de uma porta dos fundos. Neste exemplo, a criptografia ocorre dentro dos limites da própria plataforma. Se as tecnologias de varredura passassem a operar dentro desses limites, as comunicações precisariam ser descriptografadas dentro da plataforma para que pudessem ser escaneadas em busca de conteúdo ilícito, o que levaria a potenciais consequências não intencionais e riscos já discutidos anteriormente.

Figura 1: Criptografia de ponta a ponta com introdução de chaves-mestras ou portas dos fundos

Há uma maneira relativamente simples de abusadores de CSAM (Material de Abuso Sexual Infantil, na sigla em inglês) contornarem esse tipo de varredura, como ilustrado na Figura 2. Nesse método, emprega-se uma forma dupla de criptografia. Primeiramente, a comunicação é criptografada ainda dentro dos limites do dispositivo do usuário, antes de ser enviada à plataforma. Existem diversos pacotes de criptografia disponíveis publicamente — e, muitas vezes, gratuitos. Quando a mensagem criptografada chega à plataforma, ela é criptografada novamente, mas não pode ser totalmente descriptografada por meio das chaves-mestras ou portas dos fundos introduzidas pelas tecnologias de varredura de conteúdo, já que já havia sido criptografada antes de alcançar a plataforma. Quando a mensagem é enviada ao destinatário, ela é parcialmente descriptografada ao sair da plataforma e, em seguida, completamente descriptografada em uma comunicação legível assim que atinge o dispositivo do destinatário.

Figura 2: Dupla criptografia em dispositivos dos usuários e nas plataformas

Como a estratégia de dupla criptografia pode ser usada para evitar danos causados por varreduras de CSAM

Embora a abordagem apresentada na Figura 2 tenha sido introduzida para ilustrar como abusadores poderiam utilizar a dupla criptografia para evitar a detecção, ela também pode ser empregada por usuários legítimos de dados como uma forma de se proteger dos danos potenciais provocados pelas varreduras de CSAM, conforme discutido anteriormente. É importante compreender que cibercriminosos frequentemente têm como alvo entidades que detêm informações sensíveis, uma vez que esses dados possuem alto valor no mercado clandestino.

Além disso, a adoção de abordagens de criptografia controladas pelo usuário também vem sendo considerada de forma relevante como um meio de proteger a segurança dos dados no futuro frente a tecnologias emergentes, como a computação quânticai.

Considerações finais e recomendações

Nossa pesquisa levanta questões importantes sobre como as organizações podem proteger os dados pessoais em um cenário de desafios crescentes, como restrições regulatórias, preocupações com a privacidade e vulnerabilidades de segurança.

Para se manterem resilientes e seguras diante dos riscos futuros, as organizações devem revisar suas estratégias de gerenciamento de criptografia de dados. Muitas ainda tratam a criptografia como uma medida secundária, aplicando-a apenas quando exigido por regulamentações. No entanto, os líderes devem considerar abordagens de criptografia em todas as etapas do ciclo de vida dos dados, da coleta à análise. Como primeiro passo, os gestores devem compreender as obrigações regulatórias existentes e propostas que afetam os sistemas de criptografia. A partir disso, podem ser desenvolvidas estratégias que deixem claro como os dados pessoais são compartilhados de forma segura. Organizações que comunicam proativamente suas políticas de segurança de dados e criptografia — e demonstram sua robustez — podem transformar a privacidade em uma vantagem competitiva.

AUTORES

Dr. Stuart E. Madnick é Professor John Norris Maguire (1960) de Tecnologia da Informação na MIT Sloan School of Management, Professor de Sistemas de Engenharia na MIT School of Engineering e Diretor Fundador do Centro de Cibersegurança da MIT Sloan (CAMS).

Dr. Daniel Gozman é Professor Associado na University of Sydney Business School (Austrália) e Pesquisador Honorário (Honorary Fellow) na Henley Business School da University of Reading (Reino Unido).

AGRADECIMENTOS

Esta pesquisa foi apoiada, em parte, por recursos provenientes dos membros do consórcio Cybersecurity at MIT Sloan (CAMS).

Artigo colaborativo com Daniel Gozman, Associate Professor at The University of Sydney Business School

Stuart Madnick Professor of Information Technologies, MIT Sloan School of Management and Founding Director of Cybersecurity at MIT Sloan (CAMS).”